728x90

1. TACACS+란 무엇인가?

- TACACS+ -> Terminal Access Controller Access-Control System Plus

- 기존의 TACACS는 유닉스 시스템에서 시스템에 접근하는 사용자에 대한 인증 서비스를 제공하고자 나온 프로토콜이다.

- 이를 Cisco에서 더 보완된 버전으로 나온 프로토콜이 TACACS+이다.

- TCP 49번 포트를 사용한다.(UDP 49번도 예약되어 있다.)

- AAA(Authentication, Authorization, Accounting) 서비스를 제공해 네트워크/서버 등의 장비에 사용자가 접근할 때에 이것을 인증하고 permit하기 위한 프로토콜이다.

AAA란?

- Authentication, Authorzation, Accounting의 줄인말

- 사용자가 어떤 시스템에 접근하기 위해 필요한 Authentication, Authorzation, Accounting을 의미한다.

- Authentication(인증)

- 사용자가 시스템에 접근할 자격이 있는지 검토한다.

- 주로 username과 password를 이용해 사용자를 인증한다.

- Authorzation(인가)

- 인증 받은 사용자가 어느 수준의 권한을 가질 수 있는지를 검토한다.

- 인증 받은 사용자에게 적절한 권한을 부여한다.

- Accounting(기록)

- 접속 인증/권한 인가를 받은 사용자가 어떠한 명령을 실행했는지에 대해 기록한다.

- 주로 과금이나 보안상의 이유로 사용된다.

1.1 TACACS+의 구성 요소

- 서버 : TACACS+ 서버는 사용자의 인증 요청을 처리하고, 권한 부여 및 감사 로그를 관리한다.

- 클라이언트 : 네트워크 장비는 TACACS+ 클라이언트로 동작하며, 사용자의 인증 요청을 TACACS+ 서버에 전달한다.

- 사용자 데이터베이스 : 서버에는 사용자 계정 정보가 저장되어 있으며, 사용자의 자격 증명과 권한 정보가 포함된다.

1.2 TACACS+ Message

- TACACS+에서 AAA서비스를 제공하기 위해 서버와 사용자가 주고 받는 메시지이다.

- Authentication

- 사용자가 인증 서비스를 받기 위해 start 메시지를 사용하면 TACACS 서버가 이에 대한 응답으로 REPLY 메시지를 보내며, 과정의 지속을 위해서 사용자가 CONTUNUE 메시지를 보낸다.

- Authorizaion / Accouting

- 요청과 응답에 해당하는 request, response 메시지를 주로 사용한다.

1.3 RADIUS VS TACACS+

- RADIUS는 사용자에 대한 Access가 주된 용도인 것 같고, TACACS+는 디바이스에 대한 관리를 주 용도로 사용하는 것 같다.

- 서로 인증 부분은 비슷하긴 하지만, 인가 부분에서 차이가 있는 것 같다.

| RADIUS | TACACS+ | |

| 이용 프로토콜 및 포트 | UDP : 1812 및 1813 UDP : 1645 및 1646 |

TCP : 49 (UDP 49도 예약) |

| 암호화 | Password filed만 암호화 | payload 전체 암호화 |

| 인증 / 인가 | 인증 / 인가를 통합 | 인증 / 인가 분리 |

| 주요된 용도 | 네트워크 엑세스 | 디바이스 관리 |

2. TACACS+ 적용을 위한 기본 설정

2.1 ISE TACACS+ 설정

- Administration -> Deployment 이동 후 아래쪽으로 이동

- ISE 서버의 Device Admin Service Enable 체크 설정 후 SAVE

- Work Centers -> Overview -> Deployment 이동

- 아래와 같이 TACACS Ports 49 확인

- Administration -> Licensing 이동

- 아래와 같이 Device Admin Status Enabled 확인

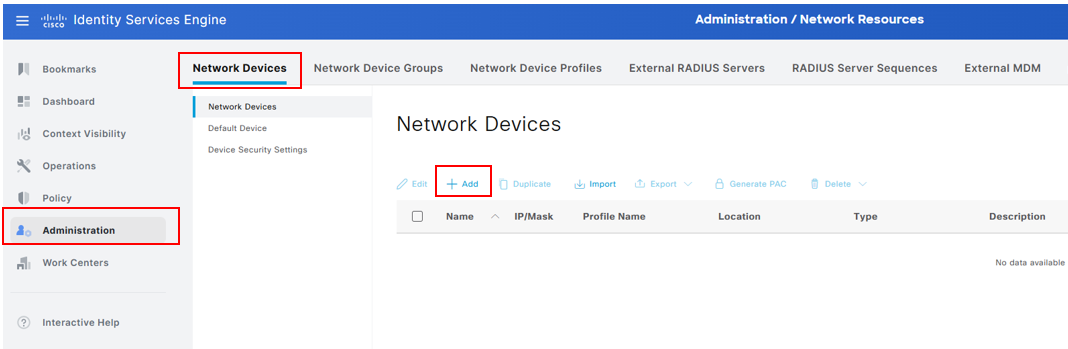

- Adminstration -> Network Devices -> Add 클릭

2.2 ISE 서버 NAD 등록

- 연결할 장비의 Name 입력

- 연결할 장비의 IP 입력

- Network Device Group 설정 확인

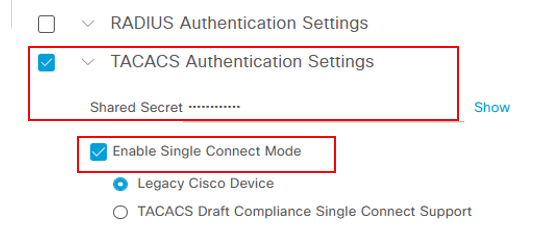

- TACACS Authentication Settings 체크 후 비밀번호 입력

728x90

2.3 Cisco Catalyst 장비 ISE 연동 설정

해당 테스트는 물리 스위치의 Cisco C3750 장비에서 진행하였음.

- 아래의 명령 입력 후 Test 진행

username [username] privilege 15 password [password]

tacacs-server host [ISE 서버 IP]

tacacs-server key [ISE 공유 키]

aaa group server tacacs+ [group name]

server [ISE 서버 IP]

aaa authentication login my-aaa group ise-group local

aaa authentication enable default group ise-group enable

aaa authorization config-commands

aaa authorization exec my-aaa group ise-group local

aaa authorization commands 0 my-aaa group ise-group local

aaa authorization commands 1 my-aaa group ise-group local

aaa authorization commands 15 my-aaa group ise-group local

aaa accounting commands 15 default stop-only group tacacs+

line vty 0 4

authorization commands 0 my-aaa

authorization commands 1 my-aaa

authorization commands 15 my-aaa

authorization exec my-aaa

login authentication my-aaa

# TACACS+ 동작 확인

Switch#test aaa group tacacs+ [ID] [PW] legacy

728x90

'Network > Cisco' 카테고리의 다른 글

| [Cisco] Cisco ISE를 ESXI에 올려보자 (4) | 2024.11.14 |

|---|---|

| [Cisco] Cisco Stack 구성 테스트 (0) | 2024.11.08 |

| [Cisco] counter error 는 뭘까? (0) | 2024.09.09 |

| [Cisco] 보안 취약점 점검 가이드 -기능관리 (0) | 2024.04.26 |

| [Cisco] 보안 취약점 점검 가이드 - 접근 관리 및 패치관리 (0) | 2024.04.25 |